por Vladimir Garay.

La Operación Huracán no fue solo un ejercicio de investigación criminal, sino también una acción de estrategia comunicativa: las cámaras del noticiero de Canal 13 capturaron el allanamiento y la detención de los comuneros mapuche, y -al igual que EMOL– reprodujeron los mensajes supuestamente interceptados por la Carabineros.

Los mismos que hoy se asumen como falsos y que tienen a el ex director de inteligencia, General (R) Gonzalo Blu, el Capitán (R) Leonardo Osses, segundo al mando de la UIOE de La Araucanía, y Álex Smith, desvinculados de la institución, formalizados criminalmente y con detención preventiva, mientras se investiga el caso.

Ante un caso que solamente planteaba interrogantes, el desempeño de la prensa fue aquí cuestionado por limitarse a transmitir la información oficial y no plantear las preguntas necesarias. Pero luego vino el vuelco, y a medida que la tesis del montaje agarró fuerza, el trabajo periodístico en torno al caso empezó revelar información sumamente interesante.

En ese sentido, la labor que han realizado medios como Ciper y La Tercera ha sido importante, permitiéndonos echar un vistazo a un territorio usualmente opaco, como es el de la vigilancia estatal.

En se sentido, llama la atención, por ejemplo, que la acusación realizada por el periodista de Ciper, Nicolás Sepulveda, sobre una extensa operación de escuchas telefónicas montada por la UIOE de La Araucanía no haya causado más revuelo e indignación.

Pareciera ser que la gran discusión girara en a los softwares que podrían o no haber existido y su posible creador, Álex Smith.

Y como periodista, lo entiendo: Smith es un personaje excéntrico y carismático, sus fallidos intentos por demostrar su supuesta invención son divertidos y la historia de un ingeniero agrónomo que terminó involucrado en uno de los mayores escándalos para Carabineros en el último tiempo es, en efecto, atractiva. Sin embargo, la existencia (o no) de Antorcha no es la parte más relevante de este relato, del mismo modo en que Smith no es tampoco el principal responsable.

Lo verdaderamente importante acá es precisamente lo poco que sabemos respecto a los modos en que opera la vigilancia estatal, cubierta por un espeso manto de secretismo y nulas posibilidades de fiscalización externa. La Operación Huracán es el resultado no solamente de funcionarios inescrupulosos, sino de todo un sistema que les permitió actuar.

Generar mecanismos de control y transparencia es crucial. Y ahí, la prensa tiene un rol importantísimo que jugar, investigando, cuestionando, incomodando.

Es de esperar que el impulso que ha tomado el tema a propósito de la Operación Huracán no muera una vez que se defina el destino de Álex Smith.

Fuente: Derechos Digitales

A un año de Huracán II: Si no queremos otro Huracán, hay que hacer cambios importantes

por Pablo Viollier (*)

La presente intervención no tiene como objetivo el señalar responsables concretos de las irregularidades cometidas durante la Operación Huracán, sino dar a conocer las insuficiencias regulatorias e institucionales que permiten a las policías operar sin los controles y contrapesos adecuados, y que deberían implementarse para impedir que una situación similar vuelva a repetirse.

Durante la Operación Huracán, Carabineros operó y realizó diligencias investigativas altamente intrusivas sin respetar el principio de no deliberación. Para ello se utilizó el procedimiento especial de la Ley de Inteligencia, figura que permite a las policías actuar sin el debido control por parte del Ministerio Público, como si fuese un interviniente en el proceso penal y no un auxiliar de la administración de justicia.

La información obtenida por estos medios carece totalmente de legalidad como prueba al interior de un proceso criminal, ya que ha sido obtenida sin supervisión de parte del Ministerio Público y sin una autorización previa de parte del Juez de Garantía competente.

Por otro lado, no resulta aceptable la utilización de la Ley de Inteligencia para la obtención y producción de prueba al interior de un procedimiento penal, ya que ambos procesos responden a objetivos distintos y tienen distintos requisitos para la realización de medidas intrusivas.

Este principio de “utilización exclusiva de la información” fue reconocido por el legislador en el mensaje de la Ley Nº 19.974 al señalar que la información recogido y producida por el Sistema de Inteligencia del Estado sólo puede ser usado para el cumplimiento de sus respectivos cometidos.

En este sentido, resulta altamente preocupante el carácter amplio y poco específico de la resolución de la Corte de Apelaciones de Temuco al momento de autorizar las diligencias de Operación Huracán.

Esta falta de especificidad no sólo incumple lo establecido en los artículos 23 y 28 de la Ley de Inteligencia, sino que dan cuenta que el examen realizado por las Cortes es más bien de carácter formal y no está cumpliendo el objetivo de controlar materialmente el actuar policial.

La utilización de la Ley de Inteligencia también resulta improcedente debido a que esta habilita a los organismos de inteligencia a realizar diligencias mucho más intrusivas que las contenidas en el Código Procesal Penal. Mientras este último sólo autoriza la interceptación de comunicaciones, el artículo 24 de la Ley de Inteligencia admite “la intervención de cualesquiera otros sistemas tecnológicos destinados a la transmisión, almacenamiento o procesamiento de comunicaciones o información”. Por tanto, la utilización de prueba obtenida por estos medios no podría ser acompañada en el proceso penal, ya que fue producida a través de procedimientos no admitidos en el Código Procesal Penal.

En el caso particular de Operación Huracán, la prueba supuestamente obtenida tampoco cumple con el estándar señalado en el artículo 24 de la Ley de Inteligencia.

De acuerdo a Carabineros el supuesto malware instalado en los aparatos de los imputados fue introducido a través de una técnica denominada phishing, una forma fraudulenta de obtener información confidencial como nombres de usuario y contraseñas disfrazándose como una entidad confiable en una comunicación electrónica.

Este uso del engaño fraudulento, propio de los delincuentes informáticos, con el fin de instalar un programa malicioso (malware) no se encuentra amparado ni en la Ley de Inteligencia ni en el Código Procesal Penal.

Nuestro ordenamiento jurídico permite exclusivamente, y en hipótesis excepcionales, la interceptación de comunicaciones y la intervención de sistemas tecnológicos. La utilización de malware permitiría a las fuerzas de orden acceder a: el correo electrónico, el contenido de las aplicaciones de comunicación, los contactos, la ubicación geográfica, el micrófono de la terminal, la cámara y a un registro de las teclas que oprime el afectado. En otras palabras, permite un control total de la vida privada del afectado, hipótesis que no está amparada en nuestro ordenamiento jurídico.

En este sentido, resultan sumamente preocupantes las declaraciones realizadas a la prensa por el General (r) Blu, en las cuales se lamentaba que este caso hubiese salido a la luz, ya que en adelante los delincuentes sabrán que no deben hacer click cuando reciban un enlace sospechoso en su teléfono.

Esta declaración habla de un interés futuro de la institución de Carabineros de seguir utilizando una técnica intrusiva, a todas luces ilegal y que vulnera los derechos fundamentales de los afectados.

El debido proceso de los imputados no solo se vio vulnerado por el hecho de que la prueba utilizada haya sido falsa, sino que por la falta de transparencia en su producción.

El hecho de que no se haya informado a los defensores, cómo y a través de qué mecanismos se produjo la supuesta intercepción de comunicaciones impide que estos tengan la posibilidad de desvirtuarlas, vulnerando el principio de igualdad de armas y dejando, en definitiva, a sus representados en la indefensión.

Por último, el caso de Operación Huracán muestra que el procedimiento de custodia de evidencia digital por parte de Carabineros es complemente insuficiente y poco profesional.

La implantación de archivos en terminales que ya habían sido confiscados y el hecho de la prueba presentada estuviese en formatos fácilmente editables dan cuenta de la falta de controles técnicos para evitar la creación de prueba fraudulenta.

En consecuencia, se sugiere estudiar la pertinencia de modificar la Ley de Inteligencia a fin de que se incorpore en forma expresa una prohibición que impida que la información recopilada a través de sus procedimientos sea utilizada como prueba al interior de procedimientos criminales y una referencia expresa a la prohibición del uso de técnicas de hacking e infectación con software malicioso como técnica de investigación por las policías.

Del mismo modo, es necesario hacer más riguroso el control que las Cortes de Apelaciones ejercen sobre las medidas intrusivas contenidas en la Ley de Inteligencia. Por último, urge establecer criterios técnicos y profesionales que permitan cautelar la cadena de custodia de evidencia digital en los procedimientos criminales.

(*) Intervención ante la Comisión investigadora sobre actuación de organismos policiales, de persecución criminal y de inteligencia en Operación Huracán.

Fuente: Derechos Digitales

A un año de Huracán III: Sentirnos observados, ¿Qué sabemos sobre la vigilancia estatal en Chile?

por Gerty Oyarce

El 23 de septiembre de 2017, en una operación coordinada entre Carabineros y la Fiscalía de la Araucanía, se detuvo a ocho comuneros mapuche por su supuesta participación en una serie de atentados incendiarios. Tras la detención, se explicó que la principal prueba incriminatoria fue una serie de conversaciones de WhatsApp y Telegram, obtenidas a través de la interceptación de las aplicaciones de mensajería.

No obstante, el 19 de octubre se ordena liberar a los detenidos por la llamada Operación Huracán. ¿La razón? La falta de fundamentos que justificaran la participación de los imputados en los hechos investigados.

Algunos meses más tarde, las pruebas presentadas por Carabineros comenzaron a ser duramente cuestionadas. Las conversaciones supuestamente intervenidas se encontraban dentro de los mismos teléfonos incautados en formato .txt, un tipo de archivo que no tiene relación con los que generan los programas de mensajería, sin marcas temporales o la estructura de un diálogo exportado de WhatsApp o Telegram; en los teléfonos de Héctor Llaitul, uno de los imputados, ni siquiera estaban instaladas las aplicaciones y los textos tenían fecha de creación posterior a la incautación. La tesis del montaje comenzó a instalarse con fuerza y se abrió una investigación, aún en curso, para esclarecer los hechos.

La historia original es que las principales pruebas en contra de los acusados habían sido obtenidas gracias a “Antorcha” y “Tubicación”, aplicaciones creadas por Álex Smith, un ingeniero comercial sin experiencia conocida en el rubro, que se desempeñaba realizando capacitaciones en el uso de programas como Excel y Autocad, desde donde fue reclutado para integrar la Unidad de Inteligencia Operativa Especializada (UIOE) de La Araucanía, a cargo de la “Operación Huracán”. Un reporte realizado por la Policía de Investigaciones (PDI), en el marco de la investigación por falsificación de pruebas, determinó que Antorcha y Tubicación jamás existieron.

Hoy, el ex director de inteligencia de Carabineros, General (R) Gonzalo Blu, el Capitán (R) Leonardo Osses, segundo al mando de la UIOE de La Araucanía, y Álex Smith, se encuentran desvinculados de Carabineros, formalizados criminalmente y con detención preventiva, mientras se investiga el caso.

En una de sus últimas declaraciones a la prensa antes de ser detenido, Smith matizó su versión: “Este era un procedimiento de phishing, malware y keylogger. No era un software como el que usa la PDI. Mezclamos aplicaciones y después se le puso Antorcha. La verdad es que no se podía basar ningún caso en Antorcha, pero servía para hacer algo de inteligencia”, declaró a La Tercera; “Lo más fácil para mí era el pishing. Comenté que se podía hacer y pregunté si era legal, me dijeron que por una ley, la de inteligencia, sí. Como era legal, empezamos a enviar pishing a distintos blancos”.

Pero, ¿es realmente válido un método como el phishing para recoger evidencia en investigaciones? Esta pregunta es crucial, pues más allá de Antorcha, Operación Huracán demuestra la diposición de Carabineros a integrar estas técnicas y herramientas en la realización de su labor investigativa.

Según Pablo Viollier, encargado de Políticas Públicas en Derechos Digitales, el panorama es claro: Carabineros utilizó herramientas poco legítimas. “Aquí las agencias de persecución penal, en parte de Carabineros, a través de sus organismos de inteligencia, echaron mano a las mismas herramientas que utilizan los delincuentes informáticos”, dice.

Pese a ello, en un primer momento Carabineros defendió sus técnicas. En un comunicado, el general (r) Gonzalo Blu, aseguró que no podía tirarse por la borda en tres semanas más de ocho meses de investigación, y que “La situación que plantea el Ministerio Público no hace más que amparar a aquellas personas que se han dedicado a causar miedo en las regiones del sur del país y deslegitima a dos importantes instituciones del Estado, las cuales deberían estar preocupadas de la lucha contra la delincuencia”.

Lo cierto es que técnicas como el phishing o infectar terminales a través de malware o keyloggers no están contempladas en el Código Procesal Penal, por lo que, en la interpretación más favorable a Carabineros, estas técnicas caen en una zona gris, con la posibilidad de que pueda ser derechamente ilegal, como sugiere un informe elaborado por la PDI.

Desde Fiscalía aclaran que la autorización es crucial cuando se trata de, por ejemplo, intervenir comunicaciones: “Siempre que exista privación o perturbación de los derechos constitucionales del imputado, el fiscal debe requerir autorización judicial previa, acorde al artículo 9 del Código Procesal Penal”. Además, agregan que con la debida autorización, es legal recoger pruebas y que pueden ser de diversos orígenes.

“El Análisis Criminal se realiza cruzando información de distintas fuentes, por ejemplo: prensa, perfiles abiertos en redes sociales, interconexión del Registro Civil, de Aduanas, del Conservador de Bienes Raíces, del Poder Judicial, junto con bases de datos de causas registradas en el Sistema de Apoyo a Fiscales”, dicen. Sin embargo, este listado no contempla la irrupción en sistemas informáticos cerrados, que es lo que precisamente buscan técnicas y herramientas como el phishing y el malware.

Por otra parte, la ley 19774 permite, con autorización de un ministro de la Corte de Apelaciones, la posibilidad de interceptar comunicaciones, sistemas y redes informáticas, pero limitados exclusivamente a actividades de inteligencia y contrainteligencia relacionadas al terrorismo, el crimen organizado y el narcotráfico, no en una causa penal. Al respecto, Viollier propone “delimitar estrictamente cuáles son los ámbitos de competencia de la Ley de Inteligencia y del Código Procesal Penal y que no se mezclen las dos materias”.

Es sumamente necesario transparentar y hacer un punteo más específico sobre los verdaderos alcances que tiene la vigilancia estatal en ámbitos legales: la interceptación de comunicaciones está permitida, pero sigue siendo un concepto demasiado amplio, que no da cuenta, por ejemplo, de la cantidad de información sensible que contiene un teléfono celular en relación a aquella que se puede conseguir a través de una escucha teléfonica.

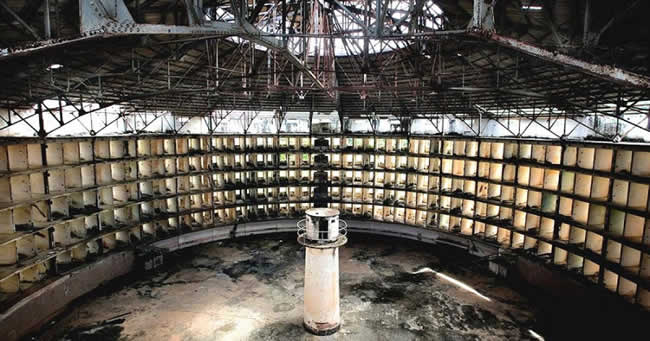

En ese sentido, malware como el producido por Hacking Team y adquirido por la PDI supone un desafío, pues ante sus capacidades altamente intrusivas, es muy difícil establecer límites claros entre aquello a lo que pueden y no acceder. Más todavía al no existir mecanismos externos de fiscalización y transparencia respecto al uso de estas herramientas.

Que seas paranoico no significa que no te están mirando

“La idea más peligrosa en un discurso de vigilancia es ‘el que nada hace, nada teme’ porque convence al ciudadano de tener que optar entre la libertad y su derecho a la privacidad, versus una errada concepción de la seguridad, entendiéndolas en este caso como garantías incompatibles”, explica Karen Vergara de Fundación Datos Protegidos.

La poca información que se tiene sobre las verdaderas facultades que poseen los organismos estatales y fuerzas especiales a la hora realizar investigaciones, desdibuja la concepción de seguridad y nos lleva a una paranoia innecesaria: “La vigilancia de cualquier tipo limita nuestro actuar, esto significa que dejamos de realizar actividades –cotidianas o no– por el temor a estar siendo observados”, dice Vergara. De esta manera, se fomenta la desconfianza, la sensación de desprotección y falta de libertad de la ciudadanía.

Para Viollier, ha existido una falta de transparencia de los procesos que se relacionan con la vigilancia estatal, específicamente de parte desde el poder civil. “Hoy día carabineros, como rama de las fuerzas armadas, cree que se manda sola, y no existe control democrático y para eso se necesita voluntad política. No es posible que Carabineros pueda resistirse físicamente, haciendo un despliegue de fuerza, a una diligencia ordenada por Fiscalía”, dice.

“Es fundamental que el Estado tenga un rol preponderante en la protección de la información personal de sus ciudadanos, tanto en sus relaciones con empresas privadas como con organismos públicos, que asegure un manejo de los datos conforme a los fines que permite la ley, evitando el abuso en el tratamiento de los mismos”, sostiene Vergara.

Con sus principales protagonistas formalizados y detenidos, un año más tarde la Operación Huracán deja en evidencia más preguntas, vacíos y sensaciones amargas que claridades en la ciudadanía.

Fuente: Derechos Digitales

A un Año de la Operación Huracán IV: Cómo el Gobierno de Chile ha Dado Rienda Suelta a sus Policías

por Pablo Viollier

La Operación Huracán se detiene en razón de un peritaje encargado por la Fiscalía, el cual arrojó que dichos mensajes fueron introducidos en los celulares de los imputados con posterioridad a la incautación de sus equipos, es decir, después de haber presentado esos mensajes como antecedentes para perseguir.

En otras palabras, se trata de un montaje policial de la mayor gravedad, que levanta aún más dudas sobre el actuar de Carabineros en la región, y de las excesivas facultades y el poco control con los que se le permite operar a las policías.

Cuesta explicar las horas que dedicamos en Derechos Digitales a especular sobre cuál sofisticado mecanismo había utilizado la inteligencia de Carabineros para interceptar la comunicación entre los comuneros.

Y es que los mensajes de WhatsApp, y Telegram bajo ciertas circunstancias, cuentan con tecnología de cifrado de punto a punto. Por tanto, no son accesibles ni siquiera por las empresas de telecomunicaciones ni las de mensajería, menos aún por un tercero.

Sin embargo, resulta que no se trató de un sofisticado software de vigilancia, sino que la supuesta evidencia consistiría en archivos .txt, los que no tienen relación con el formato utilizado por los servicios de mensajería para sus respaldos de conversaciones, y que estaban localizados en carpetas distintas a las utilizadas por las aplicaciones.

Aun peor, como muestran los peritajes, estos archivos fueron introducidos después de que los equipos fueron requisados por carabineros.

Para colmo, y como lo habían anunciado los familiares de los imputados, muchos de los celulares ni siquiera tenían instaladas las aplicaciones de mensajería. No podría haber sido de otra forma, luego de haberse destapado que el experto de Carabineros no parecía el genio criptógrafo que imaginábamos.

Las policías y el principio de no deliberación

Uno de los principios que inspiran el sistema normativo chileno es el de no deliberación de las policías. Esto implica que la policía no es un interviniente en el proceso penal, sino un órgano auxiliar de Fiscalía. En otras palabras, la investigación está a cargo de Fiscalía, y las policías solo están encargadas de realizar las diligencias que ésta les encargue.

Sin embargo, el uso impropio de la Ley 19.974 Sobre el sistema de inteligencia del Estado ha permitido justamente vulnerar este principio. Seamos claros: no corresponde la utilización de la ley de inteligencia para recabar prueba en un proceso penal.

El objetivo de la inteligencia es el proceso sistemático de recolección, evaluación y análisis de información, cuya finalidad es producir conocimiento útil para la toma de decisiones del Estado, con fines específicos delimitados en la ley.

La producción de prueba al interior del proceso penal tiene sus propias reglas, que buscan cautelar el debido proceso del imputado y están reguladas en el Código Procesal Penal.

Parte de la gravedad de este caso, es que Carabineros utilizó la Ley de inteligencia para solicitar directamente a la Corte de Apelaciones la interceptación de comunicaciones de los sospechosos.

En otras palabras, a través de esta estratagema, Carabineros pudo operar sin el control de Fiscalía, produciendo antecedentes fraudulentos y luego presentándolos como prueba al interior del proceso penal. Esto es totalmente inaceptable en un Estado de Derecho.

Para colmo, Carabineros no proporcionó información sobre cómo fue obtenida la supuesta prueba, dejando a los acusados en la indefensión, ya que no contaban con los antecedentes necesarios para poder desmentir la veracidad de los antecedentes que se invocaban para acusarlos.

Cuando se destapó el montaje, Carabineros mostró su oposición a la investigación del escándalo y se opuso físicamente al allanamiento de sus oficinas, situación que trae un amargo recuerdo en un país donde la falta de obediencia de las fuerzas armadas al poder civil es más bien reciente.

¿Quién vigila a los vigilantes?

Si bien es evidente que Carabineros debe asumir responsabilidad por sus actos, y corresponde que el general Villalobos presente su renuncia, lo cierto es que el problema no termina ahí. Lo que realmente está detrás de esto es un gobierno que ha decidido sistemáticamente apoyar el actuar de Carabineros en desmedro de su necesaria subordinación al poder civil.

El hecho de que el Ministerio del Interior se haya opuesto al cierre de la investigación en la Operación Huracán (fuera de plazo, por lo demás) y que el subsecretario Aleuy no haya esperado los resultados del proceso para viajar a Argentina a desbaratar un supuesto tráfico de armas que nunca existió, dan cuenta de aquello.

El subsecretario Aleuy también jugó un rol en otra iniciativa que buscaba otorgarle facultades desproporcionadas a carabineros en desmedro de Fiscalía: el Decreto Espía. Como anunciamos en su momento, el decreto buscaba entregar acceso a nuestros metadatos a las policías sin necesariamente contar con una orden judicial.

Fuentes periodísticas muestran que esto incluso significó la ausencia de Fiscalía en la mesa técnica que redactó el polémico decreto. El contundente fallo de Contraloría que detuvo la aprobación del Decreto Espía hizo eco de estos temores, al señalar que el decreto utilizaba referencias genéricas tales como “toda otra institución” o “autoridad” a referirse a las entidades que tendrían acceso a esta base de metadatos, posiblemente incluyendo así a Carabineros.

Ante esto, corresponde que la Subsecretaría del Interior asuma la responsabilidad política de intentar conseguir arrestos en el conflicto mapuche sin consideración a las debidas garantías del proceso penal; así como de intentar dotar a las policías de facultades incompatibles con el debido proceso.

Como ya dijimos, también la prensa está en deuda con la opinión pública, y le cabe asumir una cuota de responsabilidad. Fuera de contadas excepciones, la prensa nacional se contentó con reproducir la versión de Carabineros, que sostenía que estos mensajes habían sido interceptados por medios técnicos.

No existió una debida contrastación de los hechos, ni consulta a expertos en la materia, que podrían haber aportado un sano nivel de escepticismo respecto de la factibilidad técnica de esta versión oficial.

¿Y ahora, qué?

Toda tragedia puede convertirse en una oportunidad. Las revelaciones de la última semana son gravísimas; y como en las comedias en donde el protagonista se mete cada vez más en problemas por tratar de tapar su mentira inicial, lo más probable es que se sigan destapando más antecedentes en los próximos días.

Este escándalo también provee una oportunidad para enmendar los cuerpos jurídicos que, sumados a prácticas cuestionables y al apoyo del gobierno, permiten que estas prácticas vulneratorias ocurran. Es necesario revisar nuestra Ley de inteligencia, a fin de que no pueda ser utilizada por Carabineros para operar sin el debido control de Fiscalía.

Es necesario regular la compra de software (malware) de vigilancia por parte del Estado, cuestión pendiente desde la revelación de que la PDI había adquirido software de Hacking Team para obtener acceso a información que no obtendrán a través de una orden judicial.

Hay que limitar las hipótesis en donde el Estado pueda incurrir en interceptación de comunicaciones o de equipos respecto de sus ciudadanos, de tal manera que se condiga con estándares internacionales, y se realice conforme a criterios de necesidad, idoneidad y proporcionalidad.

Por último, es necesario que los órganos judiciales y políticos encargados del control de la operación de los órganos de inteligencia hagan su trabajo, como depositarios de la fe pública en el resguardo de los derechos de la ciudadanía.

En este sentido, los lineamientos de la recién estrenada Política Nacional de Ciberseguridad deben ser utilizados como una hoja de ruta para enmendar nuestro marco jurídico en la materia. Hoy más que nunca requerimos de una aproximación de derechos fundamentales para abordar materias complejas como la vigilancia, la interceptación de comunicaciones, el cifrado y las atribuciones de los órganos de persecución penal.

Como Derechos Digitales seguiremos dando la batalla para que la persecución del delito no se transforme en una excusa para pasar por sobre los derechos de las personas.

Fuente: Derechos Digitales